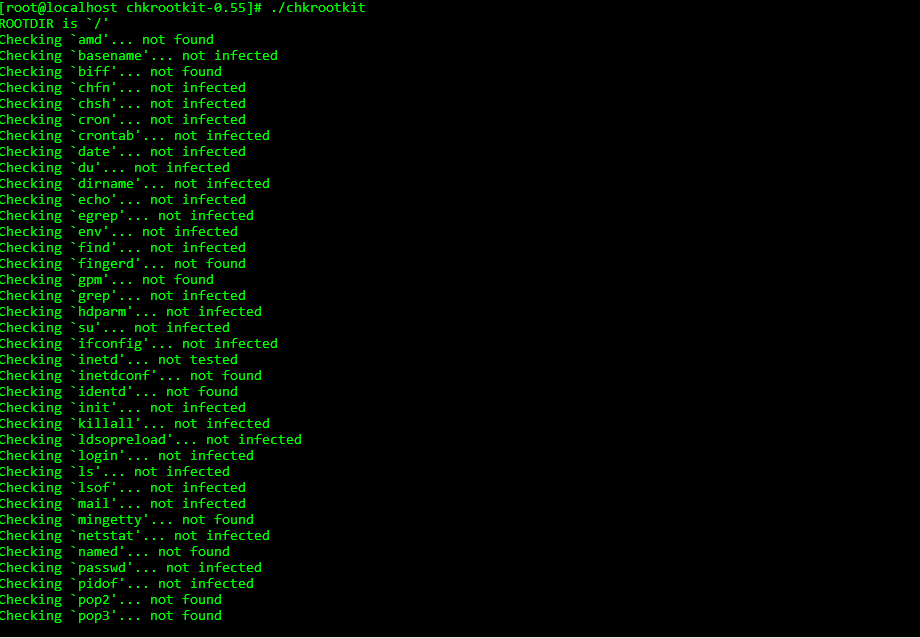

Chrootkit

rootkit 탐지를 위한 도구로 네트워크 인터페이스의 promisc 모드이다

lastlog/wtmp 로그파일의 삭제 여부 등을 탐지하며, lrk5의 설치 유무에 대해서 검사한다.

ftp://ftp.pangeia.com.br/pub/seg/pac 에서 다운 받을 수 있다.

wget ftp://ftp.pangeia.com.br/pub/seg/pac/chkrootkit.tar.gz

tar xfz chkrootkit.tar.gz

cd chkrootkit-0.55/

yum -y install glibc*

make sense

./chkrootkit

infected : 루트킷으로 변형되었음

not infected : 어떤 루트킷의 증후를 발견하지 못했다.

Not tested : 점검이 수행되지 못했다.

Not found : 점검한 command가 없을 때

rpm -Va

패키지들을 검증해서 패키지 변조여부를 확인할 수 있다.

# find /dev -type f

# find /dev -type f

/dev/MAKEDEV

/dev/MAKEDEV 등과 같이 device를 관리하고자 하는 파일 이외의 것이 검색되면 일단 의심해봐야 합니다.

. /tmp

tmp 디렉토리에 알수 없는 소유권자와 실행파일들이 있으면 의심을 해볼 필요가 있다.

ls -al /tmp

lsattr 명령어

# /usr/bin/lsattr /bin

# /usr/bin/lsattr /sbin

# /usr/bin/lsattr /usr/bin

# /usr/bin/lsattr /usr/sbin

관리자가 특별하게 속성이 없다면

-> /bin/ls 형식으로 나타난다.

ifconfig 명령

크래커가 설치한 rootkit에 의해 ifconfig 파일까지도 변조 될 가능성도 있다.

Ifconfig 명령 결과 다음과 같이 PROMISC 모드로 나타나는 경우 해당서버에서 스니퍼가 돌고 있다고 의심해봐야한다 .

/sbin/ifconfig

inet addr: xxx.xxx.xxx.xxx Bcast: xxx.xxx.xxx.xxx Mask: 255.255.255.0

UP BROADCAST RUNNING PROMISC MULTICAST

netstat 명령

# /bin/netstat -an | grep LISTEN

tcp 0 0 127.0.0.1:8111 0.0.0.0:* LISTEN

tcp 0 0 0.0.0.0:88196 0.0.0.0:* LISTEN

tcp 0 0 0.0.0.0:3306 0.0.0.0:* LISTEN

tcp 0 0 0.0.0.0:110 0.0.0.0:* LISTEN

tcp 0 0 0.0.0.0:80 0.0.0.0:* LISTEN

위와같은 명령으로 서버에 열린 포트를 확인하여 의심가는 포트가 있다면 포트를 물고 있는 데몬을 찾아 봅니다.

Big Ju

'SW > 서버보안' 카테고리의 다른 글

| Windows server 2008 R2 / window 7 보안 업데이트 방법 [윈도우 인증 오류 / 서비스 종료 수동 업데이트 / 0x80072F8F / 8024001F / ] (0) | 2022.04.19 |

|---|---|

| 서버 보안가이드 정리 (0) | 2021.11.12 |

| root 설정 보안 (0) | 2021.10.20 |

| GEOIP 설치하기 - 방화벽 (0) | 2021.09.30 |

| Centos7 - OTP 설치 (Google otp) (0) | 2021.09.28 |

댓글